AWSの用語解説シリーズです。

毎日AWSの参考書とにらめっこしています鈴木です。

やはり専門用語ばかり書いてあるので知らない用語や忘れている単語が多くただ読んでいるだけでは頭に入ってきません!

たまには息抜きがてらブログにアウトプットしていきましょう!

(解説や内容が間違っていたらコメントでコッソリ教えてください)

VPCとは?

AWSのVPC(Virtual Private Cloud)はその名の通りAWS上に構築する自分だけのプライベートなネットワーク空間です。

自前でデータセンターを用意する必要がないので物理的な管理は全てAWSにお任せできちゃうってわけですね。

よくXで冗談っぽく言われる清掃員のおばちゃんがサーバールームのケーブル抜いちゃったみたいなことが起きなくなるわけです。(厳密にはAWS上でも障害は起こるので可用性を高める設計が必要になります)

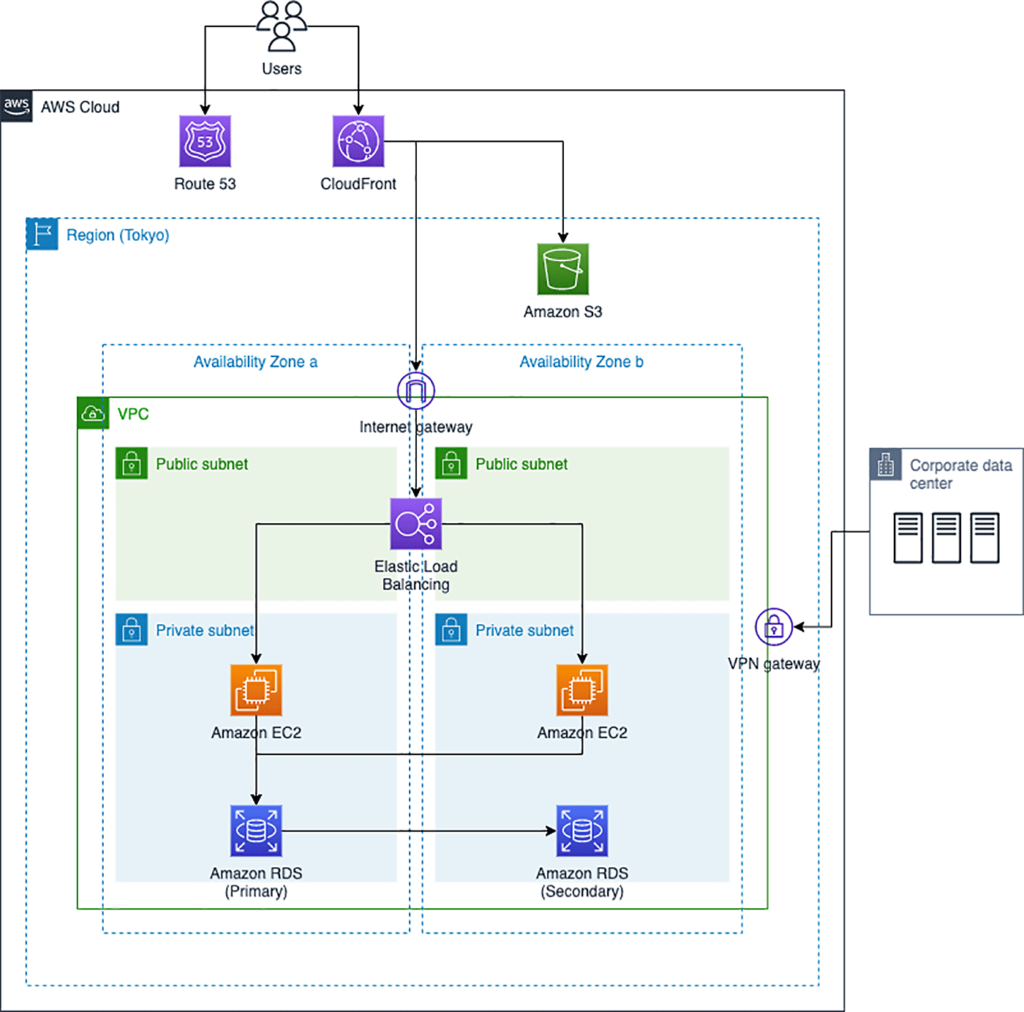

下の画像を見てください。AWSの公式の画像をお借りしました。

東京リージョン内にVPCを作成してAZaとAZbにまたがってシステムが構築されていますね。

AZについて書いた記事内でも触れたマルチAZというやつです。

VPCのイメージはこんな感じ。

サブネットについて

VPCは一つ以上のサブネットに分けられます。

サブネットとは、大きなネットワークの中にある小さなネットワークです。

この中にWEBサーバーやDBを配置していきます。

基本情報技術者試験で習ったやつですね。

AWSはクラウドですので複数のサブネットを別々のAZに配置することができ、それによって可用性を向上させることができます。

プライベートサブネットとパブリックサブネット

サブネットの話をしているとプライベートサブネット、パブリックサブネットという概念が出てきます。

名前の通りプライベートなサブネット、パブリックなサブネットです。

プライベートサブネットは外部に公開しないサブネット、パブリックサブネットはインターネット上に公開するサブネットですね。(上の画像ではロードバランサ―経由でしかサーバーにアクセスできないようになってますね)

DBはインターネット上に公開せず、WEB/APサーバーからしかアクセスできないようにしたいからプライベートサブネットに配置しよう・・・といった使い方ができます。

サブネットの設定・機能としてそういったサブネットがあるわけではないですが、インターネットゲートウェイ、ルーティングテーブル、ネットワークACLなどを利用して役割を割り当てていきます。

これらの設計の仕方や考え方がAWSソリューションアーキテクトの試験に出てくるわけですね。

インターネットゲートウェイと仮想プライベートゲートウェイ

ゲートウェイは基本情報を勉強したことがある方なら知ってますよね?

ネットワークの出入り口です。

インターネットゲートウェイはその名の通りVPCからインターネットへ接続する際の出口となります。

これがないとVPC内のインスタンスはインターネットにアクセスできません。

仮想プライベートゲートウェイはインターネットを経由せず、VPNやDirect Connectを経由して外部の通信をやり取りします。

インターネットを経由せずオンプレミスネットワークやVPC外のAWSサービスに接続するなど、プライベートな通信はこちらを使います。

インターネットゲートウェイも仮想プライベートゲートウェイも各VPCに1つだけしか存在できません。

ルートテーブル

ルートテーブルは個々のサブネットに一つずつ設定できるルーティングのルールです。

トラフィックがどのようにVPC内を移動するかを決めることができます。

1つのルートテーブルを複数のサブネットで共有することはできますが、1つのサブネットに複数のルートテーブルを適用することはできないので注意が必要です。

具体的には宛先アドレスとターゲットとなるゲートウェイを指定するような形で設定します。

セキュリティグループとネットワークACL

ACLは(Access Control LIst)の略でサブネットごとの通信制御に利用します。

セキュリティグループも同じように通信制御に使われますがこちらはインスタンス単位の通信制御に使われます。

まとめ

今回はVPC関連の用語をまとめてみました。

一度勉強していても上手く説明できなくて参考書をもう一度開いたり、インターネットで調べたりしました。

やっぱりちゃんと理解していないと説明するのが難しいですね。

説明するには覚えるだけの場合の倍以上の知識が必要といいますし中々厳しいです。

ただ、この記事を書いたおかげで勉強したことの整理ができました。

また気が向いたら更新していこうと思います。

コメント